Yamaha RTX810 で IPoE と PPPoE の2系統で接続し、VPNサーバまで構築する。

いつもの稲取サイトに 楽天ひかり の光ファイバーインターネットを引き込んだので、サイト内にある機材を操作するために VPN サーバを準備したくなりました。また昨今ではPPPoEでのIPv4接続は遅いため、Local につながっている機材からのIPv4インターネット接続はIPoE (IPv4 over IPv6) を介して行おうとしました。IPoEの場合は手元のルータなどにはGlobal IPv4アドレスは割り当てられず、IPv4で外向きに公開するサービスなどが構築できまえん。

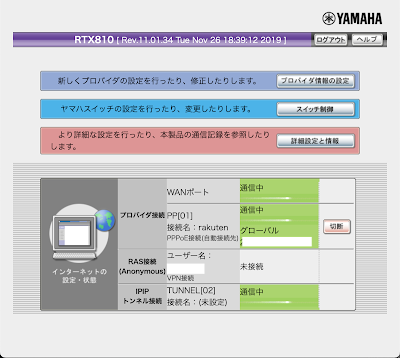

このような状況を解決するために、このような構成を行いました。

- LocalからのIPv4インターネットは、IPoEを介して行う。

- VPNサーバにはIPv4グローバルアドレスが必要なため、VPNサーバの通信はPPPoE接続を介して行う。

全部を config のテキストで書くのは大変かもしれないので、ある程度はWebページのウィザードを使って設定しました。

- PPPoE の接続は、YamahaルータのWebインターフェイスのプロバイダ接続から登録。

- IPoE接続も同様にYamahaルータのWebインターフェイスから登録。

- 今回はIPoE接続が tunnnel 2 となっています。先に IPSec/L2TPの設定をしてきてしまったためです。

- IPSec/L2TP接続もWebインターフェイスから行う。

- command インターフェイスでこれらの設定を行う。

- ip filter の 500011 から 500016 を設定

- IPv4の最初の default route は IPoE(tunnel 2) に向かうようにして、2番目のdefault route は PPPoE に向かうようにする。:

- ip route default gateway tunnel 2 gateway pp 1 filter 500000 500011 500012 500013 500015 500015 500016 500017

- 終わったらSave

最終的には Yamaha RTX810の config は、このようになりました。

# IPv4 の default route は、先に tunnel 2 の IPoEを、後で pp 1 の PPPoE を利用するようにする。 ip route default gateway tunnel 2 gateway pp 1 filter 500000 500011 500012 500013 500015 500015 500016 500017 # IPv6 prefix は LAN2 (WANポート) の RA から取得したものを用いる。 ipv6 prefix 1 ra-prefix@lan2::/64 ip lan1 address 192.168.100.1/24 ip lan1 proxyarp on ipv6 lan1 address ra-prefix@lan2::1/64 ipv6 lan1 rtadv send 1 o_flag=on ipv6 lan1 dhcp service server ipv6 lan2 dhcp service client ir=on pp select 1 pp name PRV/1/1/5/0/0/0:rakuten pp keepalive interval 30 retry-interval=30 count=12 pp always-on on pppoe use lan2 pppoe auto disconnect off pp auth accept pap chap pp auth myname (PPPoE ID) * ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type none ip pp secure filter in 200003 200020 200021 200022 200023 200024 200025 200030 200032 200080 200081 200082 200083 ip pp secure filter out 200013 200020 200021 200022 200023 200024 200025 20002 6 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099 ip pp nat descriptor 1000 netvolante-dns hostname host pp server=1 (HOSTNAME).aa0.netvolante.jp pp enable 1 provider set 1 rakuten provider dns server pp 1 1 provider select 1 # tunnel 1 は IPSec/L2TP VPN の設定 pp select anonymous pp name NAME pp bind tunnel1 pp auth request chap-pap pp auth username (USERNAME) * ppp ipcp ipaddress on ppp ipcp msext on ip pp remote address pool dhcp ip pp mtu 1258 pp enable anonymous tunnel select 1 tunnel encapsulation l2tp ipsec tunnel 1 ipsec sa policy 1 1 esp 3des-cbc md5-hmac ipsec ike keepalive log 1 off ipsec ike keepalive use 1 off ipsec ike nat-traversal 1 on ipsec ike pre-shared-key 1 * ipsec ike remote address 1 any l2tp tunnel auth off l2tp tunnel disconnect time off l2tp keepalive use on ip tunnel tcp mss limit auto tunnel enable 1 # tunnel 2 は IPoE (IPv4 over IPv6) tunnel select 2 tunnel encapsulation ipip tunnel endpoint address 2001:f60:0:200::1:1 tunnel enable 2 ## あとは filter 部分を ip filter 200000 reject 10.0.0.0/8 * * * * ip filter 200001 reject 172.16.0.0/12 * * * * ip filter 200002 reject 192.168.0.0/16 * * * * ip filter 200003 reject 192.168.100.0/24 * * * * ip filter 200010 reject * 10.0.0.0/8 * * * ip filter 200011 reject * 172.16.0.0/12 * * * ip filter 200012 reject * 192.168.0.0/16 * * * ip filter 200013 reject * 192.168.100.0/24 * * * ip filter 200020 reject * * udp,tcp 135 * ip filter 200021 reject * * udp,tcp * 135 ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 200024 reject * * udp,tcp 445 * ip filter 200025 reject * * udp,tcp * 445 ip filter 200026 restrict * * tcpfin * www,21,nntp ip filter 200027 restrict * * tcprst * www,21,nntp ip filter 200030 pass * 192.168.100.0/24 icmp * * ip filter 200031 pass * 192.168.100.0/24 established * * ip filter 200032 pass * 192.168.100.0/24 tcp * ident ip filter 200033 pass * 192.168.100.0/24 tcp ftpdata * ip filter 200034 pass * 192.168.100.0/24 tcp,udp * domain ip filter 200035 pass * 192.168.100.0/24 udp domain * ip filter 200036 pass * 192.168.100.0/24 udp * ntp ip filter 200037 pass * 192.168.100.0/24 udp ntp * ip filter 200080 pass * 192.168.100.1 udp * 1701 ip filter 200081 pass * 192.168.100.1 udp * 500 ip filter 200082 pass * 192.168.100.1 esp * * ip filter 200083 pass * 192.168.100.1 udp * 4500 ip filter 200098 reject-nolog * * established ip filter 200099 pass * * * * * ip filter 500000 restrict * * * * * ip filter 500011 pass * * udp 500 * ip filter 500012 pass * * udp 4500 * ip filter 500013 pass * * udp 1701 * ip filter 500014 pass * * esp * * ip filter 500015 pass * * tcp 1723 * ip filter 500016 pass * * tcp * 1723 ip filter 500017 pass * * gre ip filter dynamic 200080 * * ftp ip filter dynamic 200081 * * domain ip filter dynamic 200082 * * www ip filter dynamic 200083 * * smtp ip filter dynamic 200084 * * pop3 ip filter dynamic 200085 * * submission ip filter dynamic 200098 * * tcp ip filter dynamic 200099 * * udp

コメント

コメントを投稿